Wir brechen Normen

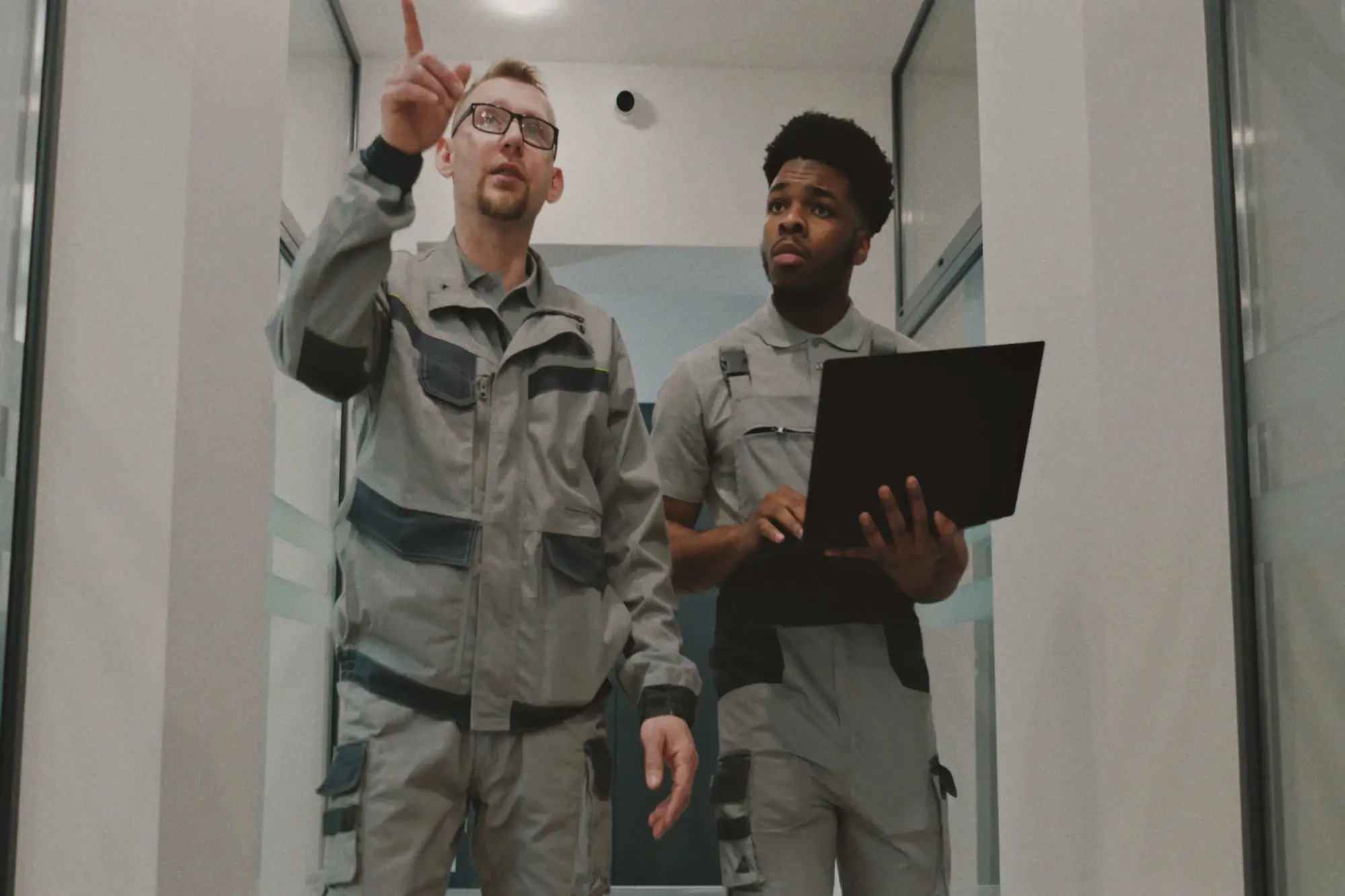

Viele Unternehmen testen zwar ihre IT-Sicherheit, vernachlässigen dabei aber oft die physischen und organisatorischen Risiken, denen sie ausgesetzt sind. Nicht so bei uns: Mit unserem Physical Social Engineering Pentest auf Ihre Organisation zeigen wir Ihnen, wie widerstandsfähig und wie wirksam Ihre Sicherheitsmaßnahmen tatsächlich sind.

Testen Sie Ihre Resilienz gegen Sabotage, Cyberangriffe und Wirtschaftsspionage.

0 Milliarden Euro

Verlust erleidet die deutsche Wirtschaft jährlich durch Social Engineering Angriffe.

0 von 10

Unternehmen werden Opfer von Datendiebstahl, Spionage oder Sabotage.

0 %

aller Angriffe basieren auf Social Engineering.

0 %

der von uns getesteten Organisationen konnten infiltriert werden.